في أعماق المحيطات المظلمة، تستخدم الغواصات تقنية قديمة لرؤية ما لا يمكن رؤيته. ترسل نبضة صوتية، ثم تستمع بصبر إلى الصدى العائد، وترسم خريطة للعالم الخفي من حولها. هذا الفن يسمى “السونار”. ماذا لو أخبرتك أن هذا الفن القديم قد تم إحياؤه في عالمنا الرقمي؟ ماذا لو أخبرتك أن هاتفك، هذا الجهاز الذي تثق به، يتعلم الآن كيف يقرأ الظلال التي تتركها أصابعك في الهواء؟

هذه ليست قصة خيال علمي، بل هي الحقيقة المذهلة التي كشفها باحثون في طليعة الأمن السيبراني. إنها قصة عن كيف يمكن تحويل أبسط مكونات هاتفك – مكبر الصوت والميكروفون – إلى عيون صامتة يمكنها رؤية أكثر أسرارك حميمية: نمط قفل شاشتك.

روابط سريعة

الفصل الأول: الخيانة الصامتة – كيف يصبح هاتفك غواصة رقمية؟

الفكرة عبقرية في بساطتها المرعبة. تخيل أن تطبيقًا خبيثًا، يتنكر في هيئة لعبة أو أداة مفيدة، قد تسلل إلى هاتفك. هذا التطبيق لا يسرق بياناتك مباشرة، بل يفعل شيئًا أكثر دهاءً: إنه يوقظ حواس هاتفك الخفية.

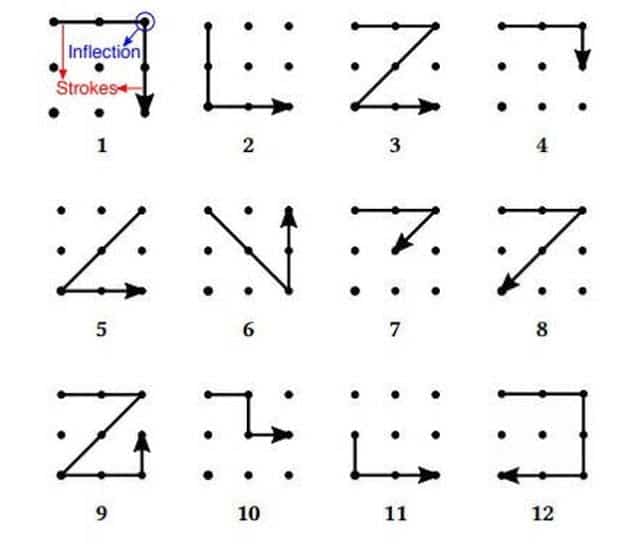

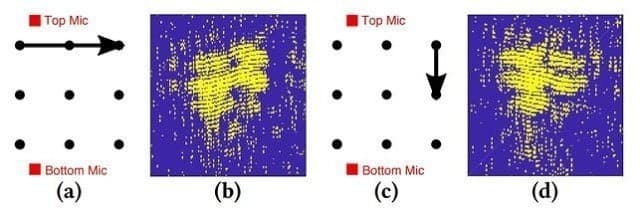

الهمس فوق الصوتي: يبدأ مكبر صوت هاتفك في إصدار همس صامت، موجات صوتية عالية التردد (بين 18 و 20 كيلوهرتز) لا تستطيع أذنك البشرية سماعها. هذه الموجات تملأ الفضاء الصغير بين شاشة الهاتف ويدك.

الاستماع إلى الصدى: عندما تبدأ في رسم نمط القفل، يتحرك إصبعك عبر الشاشة، قاطعًا هذه الموجات الصوتية غير المرئية. كل حركة، كل انعطاف، كل توقف، يخلق اضطرابًا فريدًا في هذه الموجات. هذا الاضطراب يرتد كصدى دقيق، يلتقطه ميكروفون هاتفك، الذي تحول الآن إلى أذن حساسة للغاية.

هاتفك لم يعد مجرد هاتف، لقد أصبح غواصة رقمية، ترسم خريطة لحركات يدك السرية.

الفصل الثاني: الترجمة – كيف يفك الذكاء الاصطناعي شفرة الظلال؟

البيانات التي تم جمعها – هذا الصدى الرقمي – هي مجرد ضوضاء خام. هنا يأتي دور الشريك الثاني في هذه العملية: الذكاء الاصطناعي.

إرسال الأدلة: يقوم التطبيق الخبيث بإرسال هذه التسجيلات الصوتية الدقيقة إلى خادم بعيد. هناك، ينتظر برنامج ذكاء اصطناعي (تعلم آلي) تم تدريبه مسبقًا على آلاف الأنماط الصوتية المختلفة.

فك الشفرة: يقوم البرنامج بتحليل هذه “الظلال الصوتية”، ومقارنتها بقاعدة بياناته، وفي غضون دقائق، يستنتج الشكل الهندسي للحركة التي قمت بها. إنه لا يخمن بشكل عشوائي من بين 400,000 احتمال، بل يقوم بإعادة بناء النمط من الصدى الذي تركه. وفقًا للباحثين، يمكن لخوارزميتهم، المسماة SonarSnoop، تخمين النمط الصحيح بدقة مذهلة خلال عدد قليل من المحاولات.

الفصل الثالث: ما وراء الشاشة – الرعب المستقبلي لإنترنت الأشياء

إذا كانت هذه الفكرة تقلقك، فانتظر. الآثار المترتبة على هذا البحث تتجاوز بكثير مجرد سرقة نمط قفل هاتفك.

نحن نعيش الآن في عالم محاط بأجهزة تستمع باستمرار: مكبرات الصوت الذكية (Google Home, Amazon Echo)، أجهزة التلفزيون الذكية، وحتى الثلاجات والساعات. كل هذه الأجهزة لديها مكبرات صوت وميكروفونات متطورة.

السؤال المرعب: ماذا لو تعلمت هذه الأجهزة “فن قراءة الظلال”؟

يخلص الباحثون إلى أنه إذا تمكن مهاجم من السيطرة على النظام الصوتي لهذه الأجهزة، فيمكنه استخدامها ليس فقط لسماع محادثاتنا، بل “لرؤية” تحركاتنا، إيماءاتنا، وحتى وضعيات أجسادنا داخل منازلنا. يمكنهم معرفة متى نجلس، متى نقف، وماذا نفعل، كل ذلك من خلال تحليل الصدى الصوتي في غرفنا.

لقد فتح هذا البحث الباب أمام شكل جديد تمامًا من المراقبة، شكل لا يعتمد على الكاميرات، بل على الأصوات التي لا نسمعها والظلال التي لا نراها.

كيف تحمي ظلالك الرقمية؟

هذه التقنية تعتمد على وصول تطبيق خبيث إلى الميكروفون ومكبر الصوت. إذن، خط دفاعك الأول والأقوى هو التحكم في الأذونات.

- كن حارس الأذونات: قبل تثبيت أي تطبيق، انظر إلى الأذونات التي يطلبها. هل تحتاج لعبة بسيطة حقًا إلى الوصول إلى ميكروفونك؟ إذا كان الطلب لا يبدو منطقيًا، فلا تمنح الإذن.

- قم بمراجعة دورية: اذهب إلى إعدادات هاتفك وراجع الأذونات التي منحتها للتطبيقات المثبتة بالفعل. قم بإلغاء أي أذونات لا تثق بها.

- فكر في استخدام بدائل أكثر أمانًا: كلمات المرور القوية، بصمات الأصابع، أو التعرف على الوجه، كلها خيارات أكثر أمانًا من نمط القفل الذي يمكن “رؤيته” صوتيًا.

الخاتمة: همس في الظلام

العالم الرقمي مليء بالأسرار. ما كان يومًا حكرًا على الغواصات في أعماق البحار، أصبح الآن حقيقة في راحة أيدينا. هذا البحث يذكرنا بأن التهديدات الأكثر دهاءً قد لا تأتي من فيروسات صاخبة، بل من همس صامت في الظلام. كن واعيًا، كن حذرًا، ولا تدع ظلالك الرقمية تكشف أسرارك.