في معظم الأحيان، ينحصر اهتمامك بشبكتك المنزلية في التأكد من إمكانية الوصول إلى الإنترنت. ولكن، إذا قمت بفحص شبكتك بحثًا عن الثغرات الأمنية ونقاط الضعف المحتملة، فقد تكتشف مشكلات أكثر إلحاحًا مما تتخيل. فهل أنت على دراية بالمخاطر الخفية التي قد تهدد أمان شبكتك وخصوصيتك؟ اكتشف كيف تحمي نفسك من الاختراقات المحتملة وتحافظ على سلامة بياناتك.

روابط سريعة

لماذا يجب عليك فحص شبكتك بانتظام؟

تتكون شبكتك المنزلية على الأرجح من جهاز توجيه (Router) يربط جميع أجهزتك السلكية واللاسلكية. يُعرف هذا الإعداد بشبكة SOHO (مكتب صغير/مكتب منزلي)، وقد يحتوي على ثغرات أمنية يمكن للمتسللين استغلالها. يمكن للمهاجمين محاولة الوصول إلى شبكتك بعدة طرق، مما يجعل فحص الشبكة ضروريًا للحماية:

- استغلال المنافذ المفتوحة المعرضة للإنترنت، مما يسمح بالوصول غير المصرح به إلى خدمات وبروتوكولات الشبكة.

- استهداف الأجهزة الموجودة على شبكتك المحلية مباشرةً، مثل أجهزة الكمبيوتر والطابعات وأجهزة إنترنت الأشياء (IoT).

- شن هجمات لاسلكية لاختراق شبكة Wi-Fi الخاصة بك، مما يتيح للمهاجمين الوصول إلى بياناتك وحركة مرور الشبكة.

- مهاجمة اتصالات العمل عن بعد (مثل VPN أو RDP)، خاصة إذا كانت هذه الاتصالات غير آمنة أو تستخدم كلمات مرور ضعيفة.

يساعد الفحص المنتظم لشبكتك ومعالجة الثغرات الأمنية في الحماية من هذه التهديدات. لحسن الحظ، أصبح الأمر أسهل مما تعتقد. فحص الشبكة بشكل دوري هو أفضل ممارسة للأمن السيبراني المنزلي، مما يضمن لك البقاء في صدارة التهديدات المحتملة وحماية بياناتك الشخصية.

كيفية فحص شبكتك: طريقتان أساسيتان

عند فحص شبكتك، لديك خياران رئيسيان:

- أدوات فحص الشبكة المستندة إلى الويب (Web-based)

- أدوات فحص الشبكة المستندة إلى الخادم (Server-based)

تشمل الأدوات المستندة إلى الويب مواقع مثل Pentest Tools. تتيح لك هذه الأدوات فحص عنوان IP العام الخاص بك بسرعة بحثًا عن أي منافذ مفتوحة يمكن للمتسللين استغلالها. ومع ذلك، هذا مجرد فحص سطحي، على الأقل حتى تدفع مقابل هذه الخدمات. يمكن لأدوات الويب مثل Pentest Tools فحص ما هو مرئي فقط من الإنترنت – وليس أجهزتك الداخلية أو عملاء Wi-Fi.

إذا كنت تريد مزيدًا من المعلومات، فستحتاج إلى استخدام أدوات تستند إلى الخادم مثل Nmap، والتي تعمل على خادم خارجي وتفحص شبكتك من الخارج. Nmap مفتوح المصدر ومجاني للاستخدام، وغالبًا ما يستخدمه المتسللون لفحص الشبكة قبل محاولة اختراقها. يعتبر Nmap أداة قوية في مجال الأمن السيبراني و اختبار الاختراق، حيث يوفر معلومات تفصيلية حول الأجهزة والخدمات العاملة على الشبكة المستهدفة.

أدوات اختبار الاختراق (Pentest Tools)

إذا كنت حديث العهد باختبار الاختراق أو ترغب في الحصول على نظرة عامة مبسطة على شبكتك دون الحاجة إلى إعداد خادم Linux، فإن Pentest Tools ستفي بالغرض.

- حدد عنوان IP الخارجي الخاص بك دون استخدام VPN وقم بتسجيله. يمكنك العثور على عنوان IP الخارجي الخاص بك عن طريق البحث في Google عن “what is my IP address” أو عبر مواقع مثل What Is My IP?. هذه الخطوة ضرورية لفهم كيفية رؤية العالم الخارجي لشبكتك.

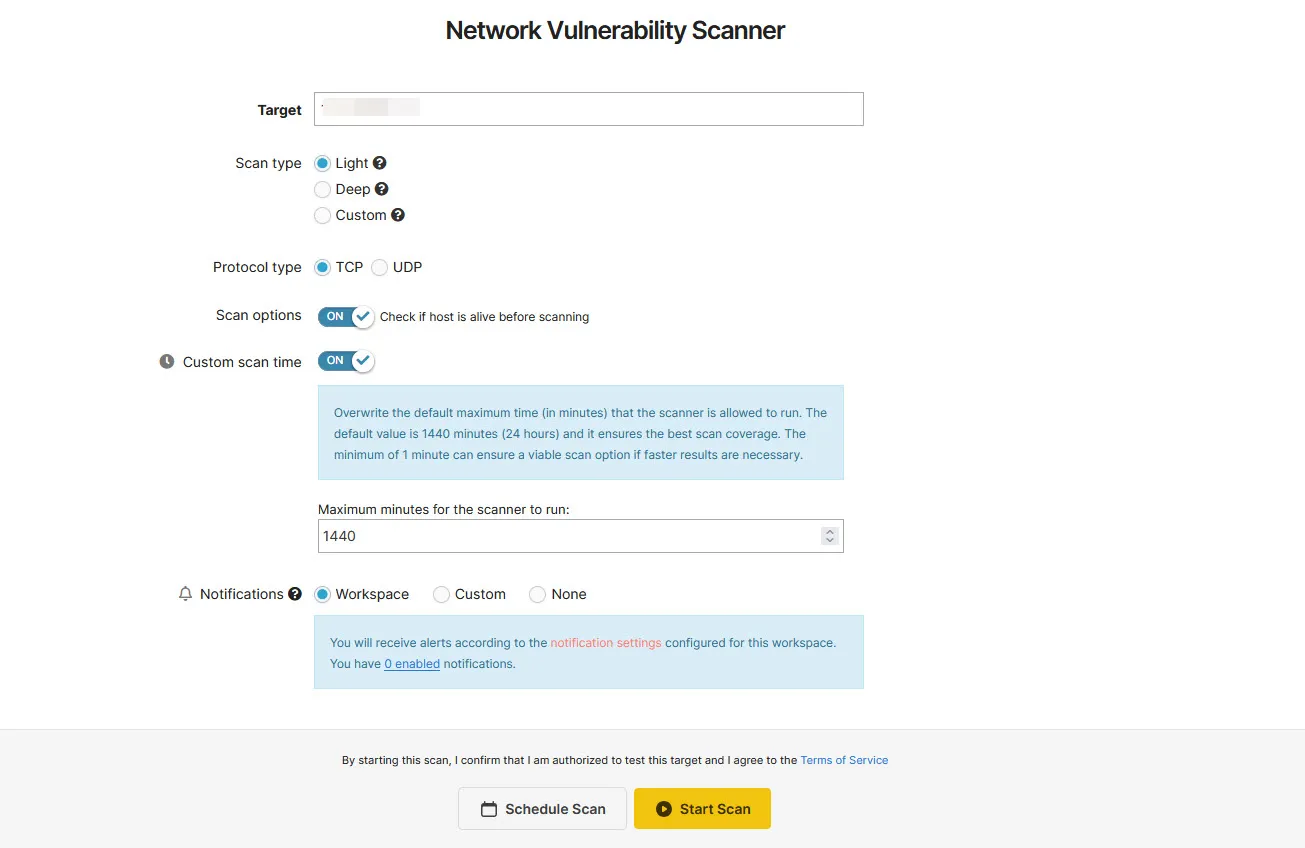

- افتح أداة Network Vulnerability Scanner على Pentest Tools، وانسخ والصق عنوان IP الخارجي الخاص بك في حقل Target، ثم انقر فوق الزر Start Scan. هذه العملية ستبدأ فحصًا أساسيًا لشبكتك.

ستعرض صفحة النتائج جميع معلومات الشبكة والمنافذ المفتوحة التي يمكن للمهاجم جمعها عن طريق فحص عنوان IP العام الخاص بك – وهو سبب رئيسي لعدم تعريضه للعامة. ومع ذلك، فإن نتائج الفحص الخفيف المتاحة للمستخدمين المجانيين جيدة فقط للعثور على المنافذ الشائعة التي قد تكون مفتوحة على شبكتك افتراضيًا. يمكن أن يكلف تشغيل فحص متعمق، والذي يفحص عددًا أكبر بكثير من المنافذ، ما يصل إلى 85 دولارًا شهريًا؛ ومع ذلك، بالنظر إلى أن الموقع يستخدم Nmap لتشغيل عمليات الفحص على أي حال، فمن الأفضل لك تعلم Nmap إذا كنت بحاجة إلى نتائج أكثر تعمقًا. Nmap هو أداة قوية ومرنة تتيح لك إجراء عمليات فحص مخصصة وتحليل شامل لأمن الشبكة.

Nmap

إذا كنت بحاجة إلى نتائج أكثر تفصيلاً ودقة، فإن Nmap (ماسح الشبكة) يعتبر خيارًا متقدمًا ومناسبًا. يتطلب تثبيت وتشغيل Nmap بعض الخبرة التقنية، ولكنه يتوفر بواجهة مستخدم رسومية (GUI) لنظام التشغيل Windows، مما يسهل استخدامه.

تنزيل: Nmap

يمكنك تثبيت Nmap على جهازك الذي يعمل بنظام Windows أو macOS أو Linux. بعد ذلك، يمكنك استخدامه لفحص الأجهزة الأخرى المتصلة بشبكتك المنزلية، مما يساعدك على تحديد الثغرات الأمنية المحتملة وتقييم مستوى الحماية.

nmap -sT [عنوان IP الخارجي الخاص بك]

يقوم هذا الأمر بفحص جميع الأجهزة الموجودة على شبكة فرعية منزلية نموذجية بحثًا عن منافذ TCP مفتوحة.

ومع ذلك، فإن الطريقة المثلى لتشغيل Nmap هي عبر خادم Linux عبر الإنترنت. يتيح تشغيل Nmap من خادم خارجي فحص شبكتك من الخارج، وكشف المنافذ المفتوحة ونقاط الضعف والخدمات التي يمكن استغلالها. عند تشغيله محليًا، يمكن لـ Nmap فحص الأجهزة الأخرى الموجودة على شبكتك – مثل جهاز التوجيه أو الأجهزة الذكية أو أجهزة الكمبيوتر الأخرى – لتحديد المنافذ والخدمات المفتوحة. لن يكشف عما يراه طرف خارجي إلا إذا تم تشغيله من خارج شبكتك.

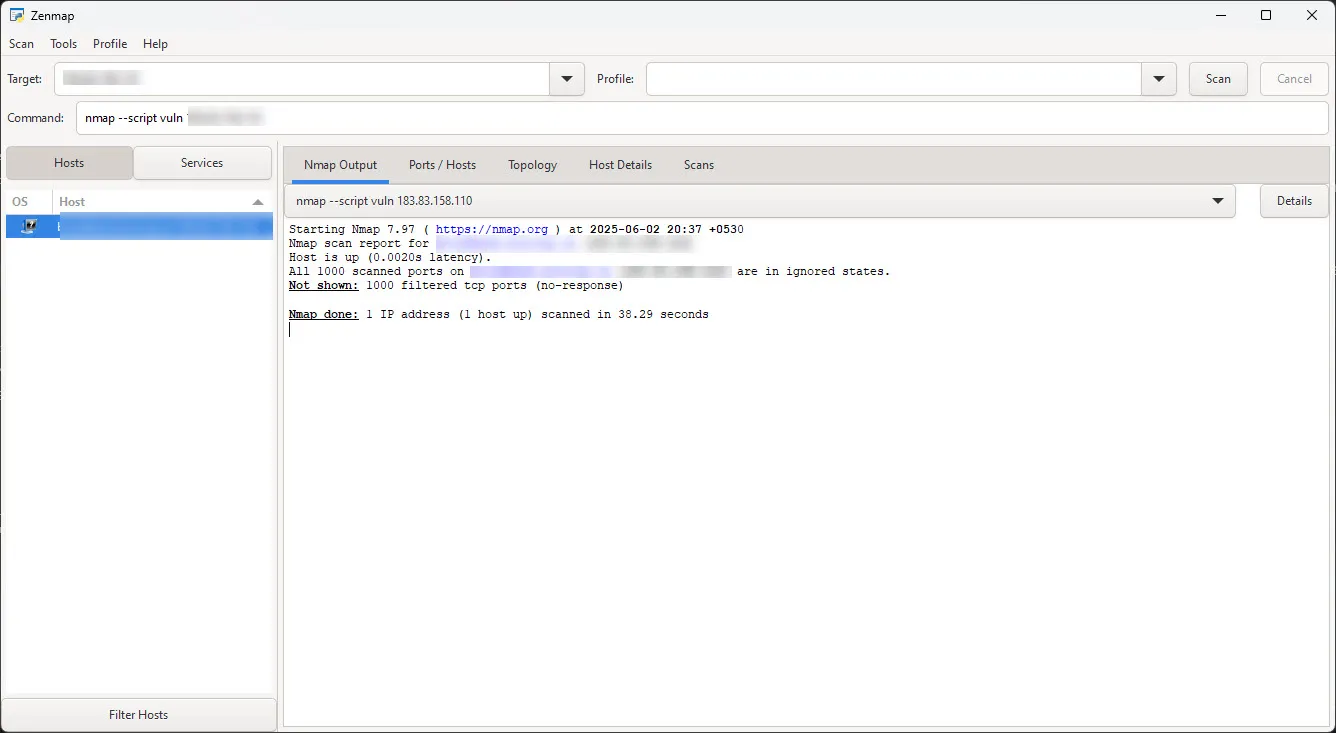

بمجرد الإعداد، قم بتشغيل الأمر sudo apt install nmap في الوحدة الطرفية لتثبيت Nmap. ثم ابحث عن الثغرات الأمنية على المنافذ المفتوحة:

nmap --script vuln [عنوان IP الخارجي الخاص بك]

يكمن التحدي في استخدام Nmap من خادم خارجي في الحاجة إلى خبرة فنية في نظام Linux أو تكلفة إنشاء وتشغيل خادم. يمكنك استئجار خادم Linux من مواقع مثل Linode أو Vultr مقابل 5 دولارات و 2.50 دولار على التوالي. تتيح لك هذه الخدمات التسجيل باستخدام حساب بريد إلكتروني وتوفر الوصول إلى جهاز Linux بموارد كبيرة بعد إكمال عملية التحقق. بدلاً من ذلك، يمكنك محاولة تشغيل Nmap على Linux على جهاز آخر وإجراء فحص لشبكتك. تأكد فقط من أن جهاز الفحص لا يستخدم جهاز التوجيه الخاص بك للاتصال بالإنترنت، لأن ذلك قد يربك العملية.

يعني إجراء عمليات الفحص من خادم افتراضي خاص (VPS) مشاركة عنوان IP المنزلي الخاص بك مع خدمة طرف ثالث. التزم دائمًا بشروط خدمة مزود VPS، ولا تقم مطلقًا بفحص الشبكات التي لا تملكها أو لديك إذن لاختبارها. يعتبر هذا الإجراء ضروريًا لضمان الامتثال القانوني وتجنب أي انتهاكات لشروط الخدمة.

يمثل هذا قيدًا عند فحص شبكة أثناء استخدامها، حيث أنك لا ترى أبدًا منظور المتسلل. يختلف سلوك شبكتك داخليًا وخارجيًا. ما لم تتمكن من رؤية نفس الثغرات الأمنية التي يمكن للمتسلل استغلالها، فلن تتمكن من إصلاحها، وهي مرئية فقط من خارج الشبكة. لهذا السبب يقوم العديد من المتحمسين للأمن أو الأفراد الذين يرغبون في اختبار قوة شبكتهم بإعداد معمل يحتوي على الأقل على جهاز واحد يعمل بنظام Linux، ومتصل بالإنترنت عبر اتصال خارجي. يتيح هذا الإعداد محاكاة هجوم حقيقي وتقييم نقاط الضعف من وجهة نظر المهاجم، مما يوفر رؤية شاملة لأمان الشبكة.

سد الثغرات وتحصين جهاز توجيه Wi-Fi الخاص بك

بغض النظر عن الفحص الذي تجريه، سترى معلومات حول جهاز التوجيه الخاص بك، ومزود خدمة الإنترنت (ISP)، والموقع الحالي، والمنافذ المفتوحة، وإذا كنت تستخدم Nmap، أي نقاط ضعف قد تكون عرضة لها. عادةً، ستجد سلسلة من المنافذ المفتوحة شائعة الاستخدام:

- 80 (HTTP)

- 443 (HTTPS)

- 53 (DNS)

- 3389 (RDP)

- 22 (SSH)

- 23 (Telnet)

ليست كل المنافذ المفتوحة خطيرة، ولكن يجب فهمها. تسمح المنافذ المفتوحة للخدمات الخارجية بالاتصال بالبرامج التي تعمل على أجهزتك، مثل أجهزة الكمبيوتر الشخصية والهواتف الذكية وأجهزة التلفزيون الذكية وحتى جهاز التوجيه نفسه. ومع ذلك، فإن مجرد إغلاق جميع المنافذ المفتوحة ليس حلاً عمليًا، لأنه سيعيق اتصالك بالإنترنت.

يجب ترك المنافذ الشائعة مثل 80 (HTTP) و 443 (HTTPS) و 53 (DNS) مفتوحة. ومع ذلك، إذا كان لديك أي منافذ مفتوحة تستخدمها تطبيقات الطرف الثالث أو ميزات نظام التشغيل، مثل RDP (3389) و SSH (22) و Telnet (23) و FTP (20 و 21)، فيجب عليك التفكير في إغلاقها، اعتمادًا على استخدامك للشبكة.

إذا كنت بحاجة إلى منفذ معين مفتوحًا لأي سبب من الأسباب، فيمكنك إخفاؤه عن المتسللين الذين يقومون بمسح عنوان IP أو جهاز التوجيه الخاص بك بحثًا عن نقاط الضعف. في أوقات أخرى، يمكنك فتح المنافذ المحددة المطلوبة، ثم إغلاقها مرة أخرى لتأمين شبكتك. هناك العديد من الاستخدامات المشروعة لـ RDP و SSH و Telnet و FTP، وسيؤدي إغلاق هذه المنافذ إلى منع هذه البروتوكولات من الاتصال بالخدمات الخارجية.

كما ترون في نتائج الفحص من القسم السابق، تم إغلاق جميع المنافذ التي فحصها Nmap وأداة فحص الشبكة Pentest Tools على شبكتي. وبشكل أكثر تحديدًا، كانت في “حالة تمت تصفيتها” حيث لا يمكن لأداة فحص الشبكة تأكيد ما إذا كان المنفذ مفتوحًا أو مغلقًا أو تمت تصفيته.

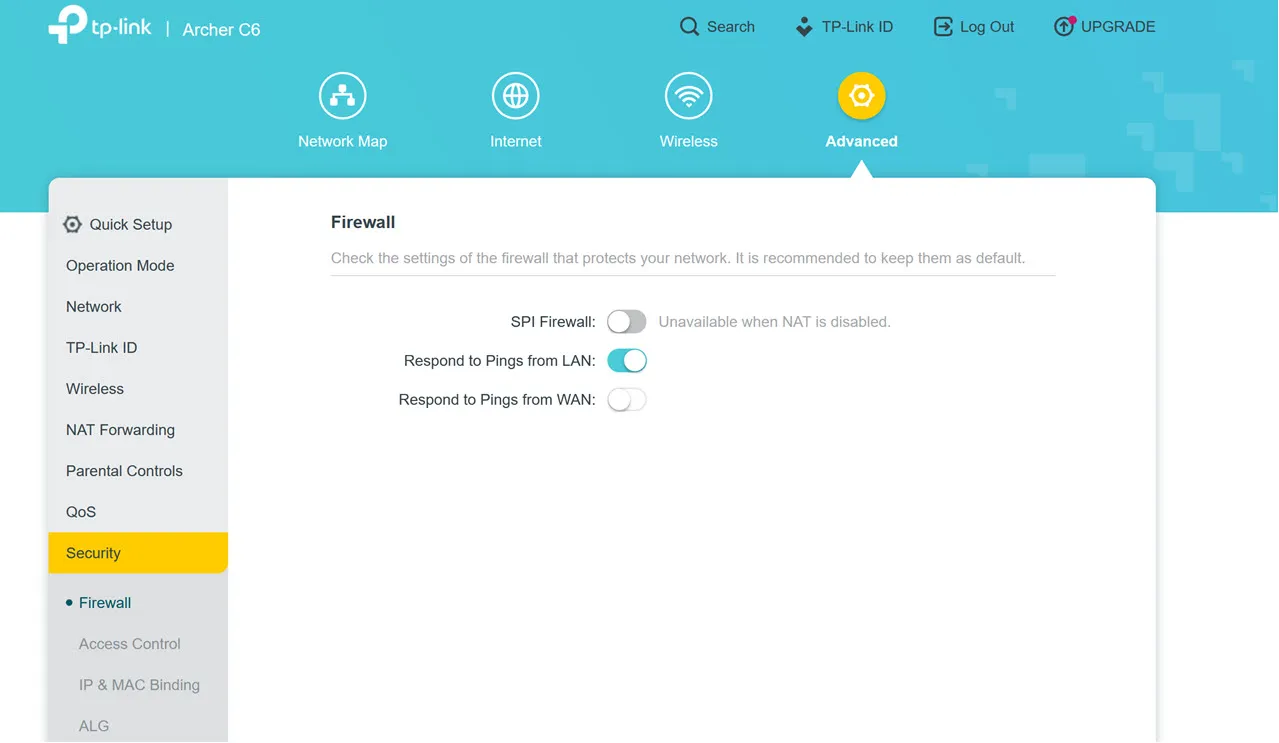

يمكنك تحقيق ذلك عن طريق ضبط إعدادات جدار الحماية على جهاز التوجيه الخاص بك. إذا رأيت خيارًا لتعطيل اختبارات ping من WAN، فقم بتمكينه على الفور. يخبر هذا جدار حماية جهاز التوجيه الخاص بك بعدم الاستجابة لطلبات ping القادمة من الإنترنت، مما يعني أنه لن يظهر عندما يقوم المتسللون بتشغيل عمليات مسح IP جماعية.

يقودني هذا إلى الطريقة التالية الأكثر أهمية التي يمكنك من خلالها حماية نفسك: إعدادات جهاز التوجيه الخاص بك. يعد تحصين جهاز التوجيه الخاص بك ضد الهجمات إحدى الخطوات الأولى التي يجب عليك اتخاذها عند إعداد جهاز توجيه جديد للحصول على أفضل النتائج. ومع ذلك، فمن الأفضل ترك بعض إعدادات جهاز توجيه Wi-Fi معطلة.

ستختلف إعدادات جهاز التوجيه الدقيقة التي تحتاجها بناءً على جهاز التوجيه الخاص بك، ولكن القائمة التالية من الإعدادات هي مكان جيد للبدء:

- تمكين جدار حماية جهاز التوجيه

- تعطيل ميزات الوصول عن بعد

- تعطيل جميع إدخالات إعادة توجيه المنافذ

- تعطيل UPnP (التوصيل والتشغيل العالمي)

- تغيير بيانات اعتماد الوصول الافتراضية لجهاز التوجيه

- استخدم تشفير WPA3 اللاسلكي إذا أمكن

- تحديث البرنامج الثابت لجهاز التوجيه الخاص بك بشكل متكرر.

قد يبدو فحص شبكة Wi-Fi الخاصة بك بحثًا عن الثغرات الأمنية أمرًا معقدًا، ولكن باستخدام بعض الأدوات البسيطة وقليل من البحث، يمكنك ضبط شبكتك لتكون أكثر أمانًا.