لم تكن هجمات البرامج الضارة بهذه الشراسة من قبل، ولكنني وجدت أخيرًا راحة البال من خلال تقنيات الحماية في بيئة معزولة (Sandboxing) الاستراتيجية. هذه الطرق تخلق جدرانًا افتراضية بين التهديدات ونظامي، مما يسمح لي بتصفح الملفات واختبارها بثقة تامة. الحماية في بيئة معزولة (Sandboxing) هو تقنية أمنية حاسمة تسمح بتشغيل التطبيقات أو الملفات المشبوهة في بيئة معزولة، مما يمنعها من إلحاق الضرر بالنظام الرئيسي. باستخدام هذه التقنيات، يمكن للمستخدمين فحص البرامج الضارة المحتملة بأمان دون المخاطرة بسلامة بياناتهم أو أجهزتهم. سواء كنت تستخدم نظام Windows أو Android أو أي نظام تشغيل آخر، فإن فهم كيفية استخدام الحماية في بيئة معزولة (Sandboxing) يمكن أن يعزز بشكل كبير من دفاعاتك ضد التهديدات السيبرانية المتطورة.

روابط سريعة

كيف تحميني تقنية الحماية المعزولة (Sandboxing) من البرامج الضارة

أصبحت أتعامل مع تقنية الحماية المعزولة (Sandboxing) بجدية أكبر بعد أن أدركت أن برامج مكافحة الفيروسات التقليدية لم تعد كافية. ففي عام 2024، تتبعت Google 75 ثغرة أمنية “يوم الصفر” (Zero-day) تم استغلالها بنشاط، وكان نظام التشغيل Windows ومتصفح Google Chrome من بين الأهداف الرئيسية. تتجاوز هذه الهجمات إجراءات الأمان التقليدية لأنها تستغل عيوبًا غير معروفة تمامًا لا يمكن لأي برنامج مكافحة فيروسات اكتشافها بعد.

هنا تظهر أهمية تقنية الحماية المعزولة (Sandboxing). هذه الطريقة في اختبار الأمان تخلق بيئات معزولة حيث يمكن تشغيل البرامج التي يحتمل أن تكون خطرة دون التأثير على نظامي الرئيسي. لذلك، عندما أقوم بتشغيل برامج مشبوهة أو زيارة روابط مشكوك فيها في بيئة معزولة، فإن أي برامج ضارة يتم تنفيذها تظل محاصرة داخل تلك البيئة المعزولة. هذه التقنية تعتبر خط الدفاع الأخير ضد التهديدات المتطورة.

ما أقنعني حقًا بتقنية الحماية المعزولة (Sandboxing) هو بساطتها وفعاليتها. كانت تقنية الحماية المعزولة (Sandboxing) تتطلب في السابق أجهزة منفصلة لاختبار الأمان، ولكن تتيح لنا الآن تقنية المحاكاة الافتراضية (Virtualization) إنشاء أنظمة معزولة مباشرة على أجهزتنا الرئيسية. إن المحاكاة الافتراضية الحديثة خفيفة الوزن بشكل مدهش أيضًا، لذلك لا تثقل كاهل أجهزة الكمبيوتر اليومية أو تتطلب ترقيات مكلفة للأجهزة. هذا يعني أن أي مستخدم، بغض النظر عن ميزانيته، يمكنه الاستفادة من هذه التقنية لحماية بياناته.

أتحقق من الروابط المشبوهة باستخدام البيئات التجريبية (Sandboxes) عبر الإنترنت

تتيح لي البيئات التجريبية المستندة إلى المتصفح عبر الإنترنت تشغيل المتصفحات في أجهزة افتراضية على خوادم بعيدة، مع بث العرض المرئي إلى شاشتي. إذا صادفت موقع ويب ضارًا، يظل جهاز الكمبيوتر الفعلي الخاص بي آمنًا تمامًا لأن كل شيء يتم تنفيذه على البنية التحتية لمزود الخدمة بدلاً من جهازي المحلي. هذه التقنية توفر عزلاً كاملاً، مما يمنع أي برامج ضارة من الوصول إلى نظامي.

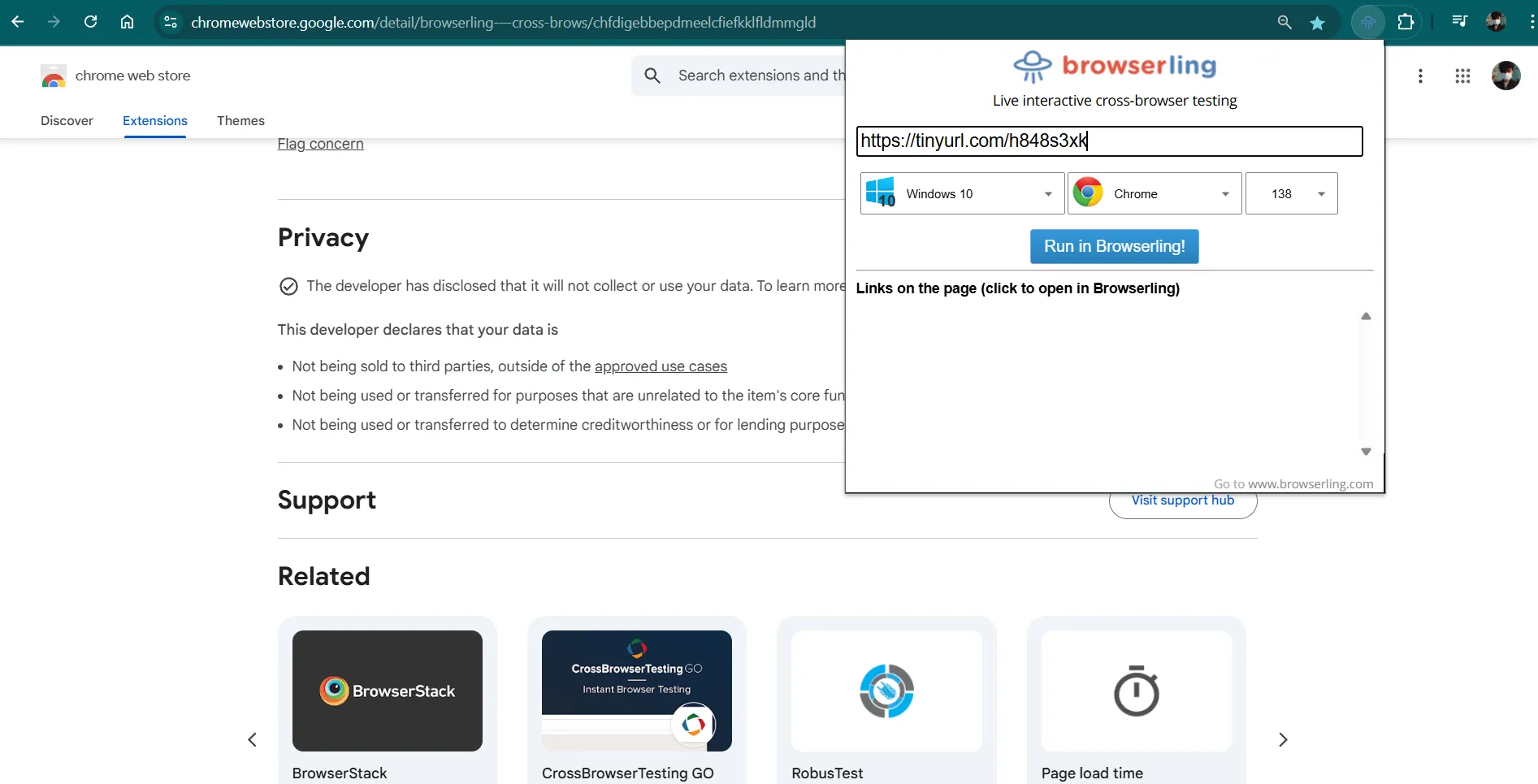

أستخدم بشكل أساسي Browserling للتحقق من الروابط المشبوهة. يتميز Browserling بإضافة للمتصفح تجعل العملية بسيطة للغاية. عندما أواجه عنوان URL مشكوكًا فيه في رسالة بريد إلكتروني أو رسالة نصية، أنقر بزر الماوس الأيمن على الرابط وأختار Open in Browserling من قائمة السياق. في غضون ثوانٍ، أحصل على متصفح افتراضي آمن يقوم بتحميل الموقع بأمان. هذه الإضافة توفر وقتًا وجهدًا كبيرين، وتجعل عملية الفحص سلسة وسريعة.

يقتصر الإصدار المجاني على جلسات مدتها ثلاث دقائق، وهو ما يناسب تمامًا عمليات الفحص السريعة. يمكنني النقر بأمان على الروابط المشبوهة من الرسائل النصية، والتحقق مما إذا كانت رسالة البريد الإلكتروني “أمان الحساب العاجل” حقيقية من خلال زيارة صفحة تسجيل الدخول التي تذكرها، وتصفح المتاجر عبر الإنترنت غير المألوفة بسرعة للتحقق مما إذا كانت تبدو شرعية قبل التسوق على متصفحي المعتاد. عندما أغلق الجلسة، يتم تدمير الجهاز الظاهري مع أي تهديدات محتملة، لذلك يظل جهازي الحقيقي آمنًا تمامًا. هذا يضمن أن أي نشاط مشبوه يبقى معزولاً ولا يؤثر على نظامي.

لإجراء اختبارات موسعة، يقدم Browserling أيضًا خططًا مدفوعة تبدأ من 19 دولارًا شهريًا لجلسات غير محدودة. تدعم الخدمة متصفحات متعددة، بما في ذلك Chrome و Firefox و Safari و Edge، عبر أنظمة تشغيل مختلفة. القيود الرئيسية هي قيود وقت الجلسة في الخطة المجانية والحاجة إلى الاتصال بالإنترنت، ولكن بالنسبة لعمليات الفحص الأمني السريعة، فقد أصبح جزءًا أساسيًا من روتيني اليومي. هذه المرونة تجعل Browserling أداة قيمة لأي شخص مهتم بأمنه على الإنترنت.

تنزيل: Browserling (مجاني)

اختبار الملفات بأمان باستخدام البيئات المعزولة المحلية (Sandboxes)

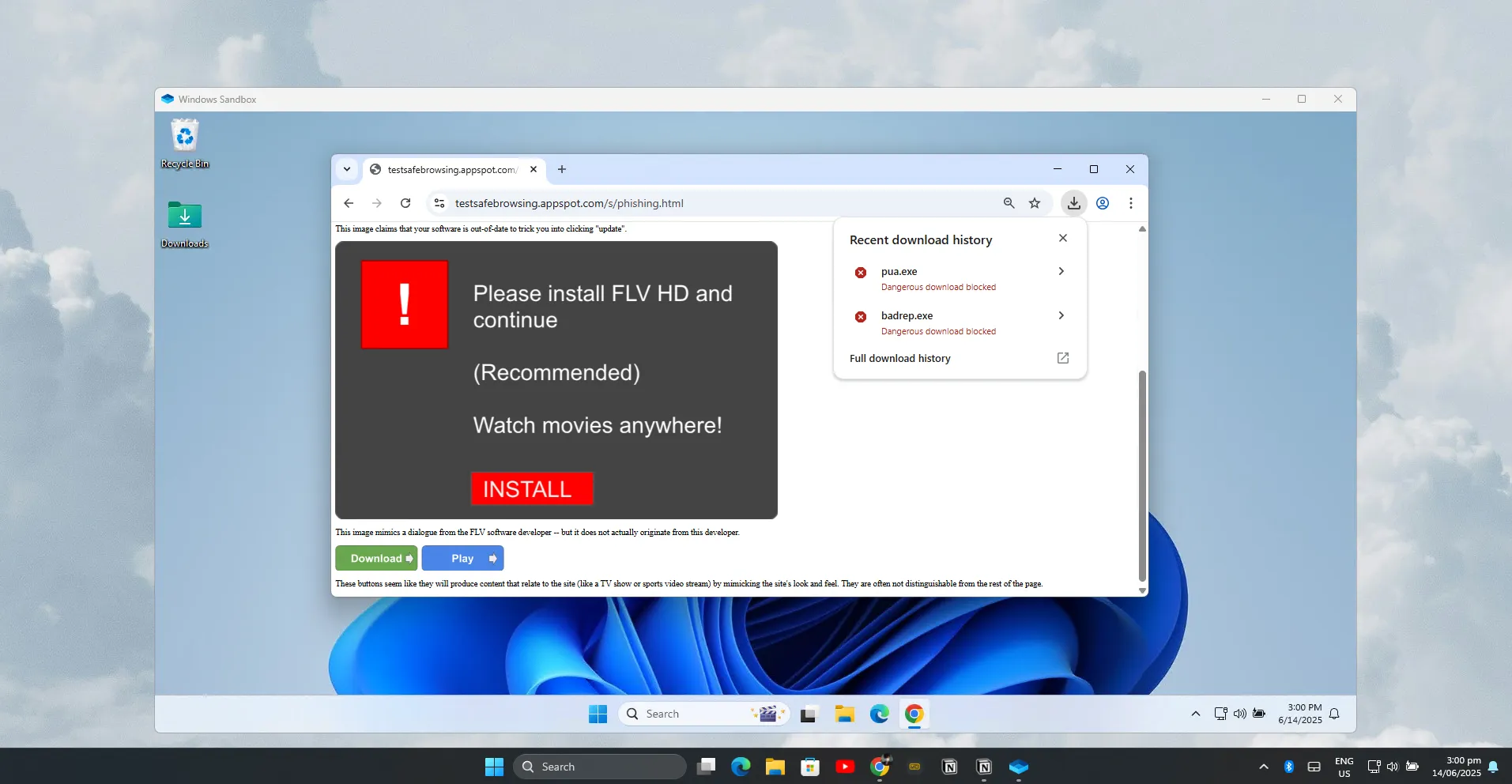

بينما توفر البيئات المعزولة (Sandboxes) عبر الإنترنت حماية ممتازة من التهديدات الإلكترونية التي تواجهها أثناء تصفح الويب، إلا أنني أحتاج إلى حلول محلية لاختبار تنزيلات البرامج وفحص الملفات المشبوهة قبل تثبيتها على نظامي الرئيسي. يوفر Windows Sandbox، المدمج أصلاً في إصدارات Windows 10 و Windows 11 Professional، طريقة آمنة وموثوقة لفتح أي ملف دون المخاطرة بتعريض النظام للخطر.

تفعيل Windows Sandbox بسيط للغاية ولا يستغرق سوى بضع خطوات. للقيام بذلك، افتح قائمة “ابدأ” (Start)، واكتب “optionalfeatures.exe”، ثم مرر لأسفل حتى تجد خيار Windows Sandbox، حدد المربع بجانبه، وأعد تشغيل الجهاز عند مطالبتك بذلك. بعد تفعيل Windows Sandbox، يمكنك تشغيله بالضغط على مفتاح Windows، ثم كتابة “Windows Sandbox”، والضغط على Enter. في غضون ثوانٍ، ستحصل على بيئة Windows معزولة تمامًا حيث يمكنك تثبيت البرامج المشبوهة، وفتح المستندات غير الموثوق بها، وتجربة الملفات التي يحتمل أن تكون خطرة دون التأثير على نظامك الرئيسي.

تمامًا مثل Browserling، فإن Windows Sandbox هو بيئة افتراضية مؤقتة وقابلة للتخلص منها بالكامل. في كل مرة تقوم بتشغيلها، تحصل على تثبيت جديد ونظيف لنظام Windows. وعند إغلاق البيئة المعزولة، يتم حذف كل شيء بشكل دائم، بما في ذلك أي برامج ضارة، أو ملفات تم تعديلها، أو تغييرات في النظام. هذا السلوك “إعادة التعيين عند الإغلاق” يعني أنني لست مضطرًا للقلق بشأن الإصابات المستمرة أو إجراءات التنظيف.

على الرغم من أن Windows Sandbox ليست قوية مثل نظام تشغيل افتراضي كامل، إلا أنها طريقتي المفضلة للعزل لأنها سريعة وخفيفة الوزن ولا تتطلب أي إعداد تقريبًا. إنها مثالية لتلك اللحظات التي أحتاج فيها إلى فتح ملف أو تشغيل ملف .exe لست متأكدًا من أنه آمن. تعتبر Windows Sandbox أداة أساسية لأي شخص يتعامل مع ملفات وبرامج غير موثوقة بشكل متكرر.

يمكن لمستخدمي Linux تحقيق وظائف مماثلة باستخدام Firejail، الذي يستخدم مساحات أسماء Linux لإنشاء بيئات معزولة لتشغيل التطبيقات غير الموثوق بها. يتوفر لدى مستخدمي Mac أيضًا ميزات الحماية الأصلية، مثل App Sandbox، أو حلول المحاكاة الافتراضية، مثل Parallels Desktop، لبيئات اختبار آمنة.

أستخدم الآلات الافتراضية لتحقيق عزل كامل

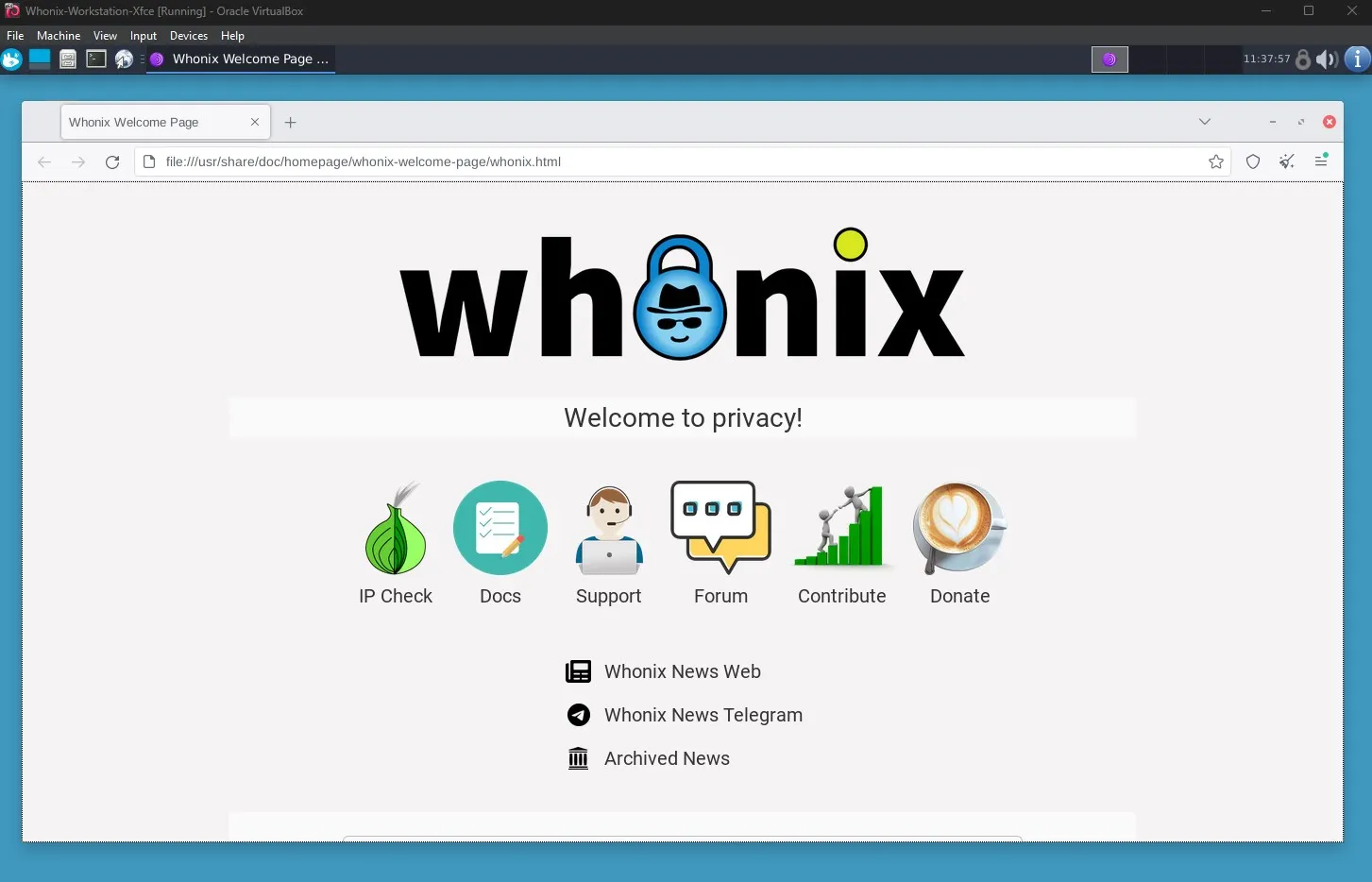

عندما أحتاج إلى قضاء وقت جاد في اختبار البرامج أو فحص المواقع والروابط المشبوهة، أقوم بتشغيل آلة افتراضية Whonix لتوفير حماية فائقة. يعتمد هذا الإعداد الذكي للآلة الافتراضية المزدوجة على توجيه كل شيء تلقائيًا عبر شبكة Tor مع الحفاظ على عزل كامل لجهازي المضيف. على الرغم من وجود أنظمة تشغيل أخرى تركز على الخصوصية يمكنك تشغيلها على آلة افتراضية، إلا أنني أميل دائمًا إلى استخدام Whonix بسبب نهجها البسيط والخفيف الوزن في مجال الأمان.

يتطلب تثبيت Whonix للتصفح المجهول وعزل الملفات التي يحتمل أن تكون خطرة إعدادًا أكثر تعقيدًا من الطريقتين الأخريين. ولكن بعد ذلك، يصبح تشغيل نظام التشغيل Whonix بسيطًا جدًا.

ما يميز Whonix هو أنه حتى إذا تم اختراق محطة العمل بالكامل بواسطة برامج ضارة، فلا يمكنها الوصول إلى عنوان IP الحقيقي الخاص بي أو اختراق نظامي المضيف. يمكنني التقاط لقطات لسهولة إعادة الضبط وتجربة أخطر عينات البرامج الضارة دون أي خطر على بيئة الإنتاج الخاصة بي. توفر بنية الآلة الافتراضية المزدوجة عزلًا أفضل من حلول الآلة الافتراضية الواحدة مع البقاء أخف بكثير من المحاكاة الافتراضية لسطح المكتب الكامل.

بعض البدائل المماثلة التي يمكنك تجربتها أيضًا هي Tails للحوسبة المجهولة المستندة إلى USB و Kodachi لحماية VPN بالإضافة إلى Tor. يوفر Qubes OS عزلًا أقوى من خلال بنيته القائمة على برنامج Hypervisor، على الرغم من أنه يتطلب المزيد من موارد النظام. بالنسبة لاحتياجاتي، يحقق Whonix التوازن المثالي بين الأمان والأداء وسهولة الاستخدام.

بشكل عام، يمنحني الجمع بين Browserling و Windows Sandbox وآلة Whonix الافتراضية حماية متعددة الطبقات ضد كل نوع من تهديدات البرامج الضارة. بدلاً من القلق باستمرار بشأن الاختراق الأمني التالي، يمكنني فحص المحتوى المشبوه بثقة مع العلم أن العزل القوي يحافظ على بياناتي المهمة آمنة تمامًا.